Buenas a todo el mundo, voy a poner comandos de Gnu/Linux y próximamente pondré más cosas de Gnu/Linux.

IMPORTANTE: pongo los comandos y cuando vaya teniendo tiempo lo pondré más detallado todo.

Todos estos comandos se pueden usar en Ubuntu,la versión 16.04 LTS

sudo es para entrar como súper usuario.

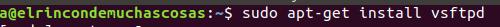

sudo apt-get install (nombre del programa) (se cambia «install» por el nombre que sea para que se instale un programa).

poweroff o shutdown o halt para apagar el ordenador.

–apagar el ordenador dentro de x minutos (se cambia la x por los minutos que sea y se pondría así: shutdown -h +5

–apagar el ordenador a una hora determinada: shutdown -h y por ejemplo las 14:00.

–Cancelar apagar ordenador solo hay que poner shutdown -c y se cancelara.

sudo apt-get update sirve para actualizar nuestros repositorios.

sudo apt-get upgrade una actualización de nuestro sistema con todas las posibles actualizaciones que pudiera haber.

sudo apt-get install manpages-es manpages-es-extra para elegir man en español) (para que salgan los detalles de los comandos en español.

sudo dpkg-reconfigure locales para elegir el idioma) (este solamente es para si quieres cambiarlo a otro idioma, si está en inglés y lo quieres pasar a español, con solo poner el anterior ya vale.

reboot se usa para reiniciar el ordenador.

pwd Sirve para saber en que parte de la estructura de directorios te encuentras.

man (una interfaz de los manuales de referencia).

man+comando Muestra el manual de un comando, útil para aprender a utilizar sus argumentos (se pone por ejemplo «man ls» y te dice como usar ls).

ls es el equivalente a dir en Windows para saber la lista del contenido de un directorio.

ls -l para ver los permisos de las carpetas u otras cosas.

ls -R para ver lo que hay en cada carpeta detalladamente.

/bin Almacena la mayoría de los programas esenciales del sistema.

less en una carpeta te dice si es un directorio o un programa…

ls /bin para que me salga la lista de todos los comandos de Ubuntu.

mkdir crea directorios(carpetas).

rmdir borra directorios(carpetas) pero si hay algo dentro no la borra (solo directorios.vacíos).

rm sirve para borrar carpetas con algo dentro (para borrar algo dentro se pone rm -r.

cd sirve para movernos por las carpetas.

cp copia cosas.

cp -i sirve para interactuar antes de sobrescribir.

cp -u sirve para actualizar (copiar sólo cuando el archivo de origen es más reciente que el archivo de destino o cuando el archivo de destino no se encuentra).

cp -v sirve para explicar lo que se está haciendo.

mv mueve cosas o renombra.

touch sirve para crear un .txt.

find find nos permite encontrar archivos que se ajusten a unos ciertos criterios.

pwd sirve para saber el directorio activo.

tree árbol de directorios.

less en una carpeta te dice que es un directorio y con un archivo te dice los permisos y más cosas.

próximamente pondré más cosas de gnu/linux.

Gracias por mirar el blog, si te ha ayudado coméntalo.