Quieres aprender definiciones de redes?

Hay 269 definiciones y espero que aprendan/disfruten y curioseen.

Gracias por entrar en https://elrincondemuchascosas.wordpress.com, entra y mejora los conocimientos

Antes de seguir si alguien quiere añadir nuevos datos, que diga el nombre y la definición (características, etc.) para ampliar la lista.

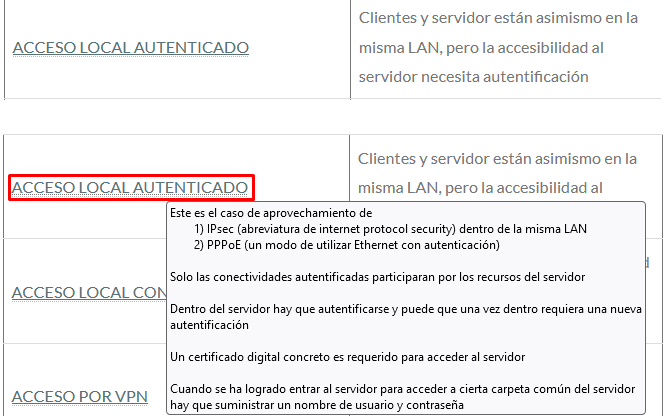

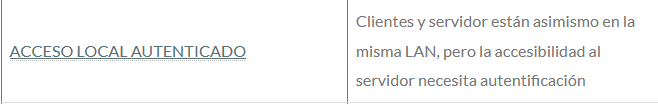

Esta puesto con el enlace, es decir, si se le da por ejemplo arriba al «acceso local autenticado», te lleva abajo a la definición, y si dejáis (en la definición) el ratón delante del nombre de la definición salen más datos, espero que disfruten.

Aquí un ejemplo:

Gracias por entrar, espero que disfruten/aprendan de la página, si les gusta compártelo con los amigos/as y sígueme (o por e-mail) para no perderte nada.

| ACCESO LOCAL AUTENTICADO | Clientes y servidor están asimismo en la misma LAN, pero la accesibilidad al servidor necesita autentificación |

| ACCESO LOCAL CONMUTADO | Los clientes se mantienen en la misma red local que el servidor y entran directamente |

| ACCESO POR VPN | El cliente remoto emplea una red pública para establecer un túnel seguro que le garantiza ganar el acceso a la red local |

| ACCESO REMOTO AUTENTICADO | El usuario se encuentra en una localización remota al servidor |

| ADSL | El ADSL utiliza el propio cableado del teléfono analógico para la comunicación de datos a internet a alta velocidad, preparando dos canales de transmisión sobre la misma línea física |

| ALGORITMOS DE ENCAMINAMIENTO ADAPTATIVO | Estos routers son inteligentes y por ello son capaces de aprender por si mismos la topología de la red |

| ALGORITMOS DE ENCAMINAMIENTO ESTÁTICO | El administrador de la red es el encargado de programar la tabla de encaminamiento |

| ALMACENAMIENTO CENTRALIZADO | Múltiples servidores o estaciones de trabajo pueden compartir discos físicamente vinculados entre si |

| ALMACENAMIENTO DE CONEXIÓN A RED «NAS» | Los servidores aprovechan la red para tener acceso a los discos (los discos también están conectados a la red) |

| ALMACENAMIENTO DE CONEXIÓN DIRECTA «DAS»« | Cada red de difusión tiene sus discos y los proporciona a la red a través de su conexión |

| ANALIZADOR DE RED O SNIFFER | Es un programa que escucha la red y por lo tanto espía todo el tráfico que pasa por el trayecto de la red con el objetivo de examinar lo que viaja por la red |

| ANTISPAM | Este método es para evitar el correo basura |

| APIPA | Nos otorga solamente una dirección IP y su máscara de red |

| APLICACIONES DE MISIÓN CRÍTICA | Esta aplicación de misión crítica es importante porque no puede dejar de funcionar y si deja de funcionar entonces tiene un gran impacto en la empresa |

| APLICAR UN FILTRO A UNA COMUNICACIÓN | Implica valorar la comunicación por comparación con un estándar de referencia que lo facilita o lo bloquea |

| ARQUITECTURA DE RED | Es el grupo coordinado de capas y protocolos que la red maneja para realizar sus comunicaciones entre nodos |

| ASCII | Este procedimiento tiene un sistema de cifrado de caracteres alfanuméricos que otorga un número del 0 al 127 a cada número, carácter especial o números recogidos |

| ASOCIACIÓN | El cliente inalámbrico establece un canal de comunicación con el punto de acceso cuando se le ha autorizado el acceso o se ha establecido la comunicación |

| AUDITORÍA DEL SISTEMA | Es la estructura de alarmas que nos notifican del estado del sistema en todo momento |

| AUTORIZACIÓN | El cliente prepara al punto de acceso la clave de acceso (si es un punto de acceso protegido) y el punto de acceso lo confirmará |

| BACKBONE | Es parte del nervio central de una red local y es de alta velocidad |

| BGP | Es un proceso de frontera exterior, es decir, se aplica en los routers que forman el contorno de la red y permiten muchísimo el intercambio de rutas con los routers exteriores, que por lo general son propiedad de los proveedores de internet |

| BLOQUE DE DATOS | Es el grupo de datos que adquiere una distribución interior completamente definida |

| BLUETOOTH | Ayuda a alcanzar interconectividad inalámbrica entre dispositivos de uso personal |

| BRIDAS | Son elementos de goma que sujetan el cableado entre sí o a los armarios y canaletas por donde se colocan de modo que se establece la ruta del cable y se evita que se mueva |

| BSSID | Cada BSSID tiene un nombre de identidad único (el hijo se llama SSID) |

| BUS | Trasmite datos entre los elementos de una computadora o entre varias computadoras |

| CABLE APANTALLADO | Este cable está protegido de las interferencias eléctricas externas en consecuencia a un conductor eléctrico externo al cable |

| CABLEADO ESTRUCTURADO | Estos dispositivos deben ser instalados para fijar una infraestructura de telecomunicaciones común en un edificio o campus |

| CABLEMODEM | Es un tipo especifico de módem ideado para modular y demodular la señal de datos sobre una infraestructura de televisión por cable |

| CALENDARIO DE AVERÍAS | Es el registro de averías del sistema, de manera que proporciona el análisis de las causas |

| CANAL DE TRANSMISIÓN DE UNA LAN | Es una referencia que determina la rapidez a la que se comparten las señales entre emisor y receptor, y en la que anteriormente ambos se han puesto de acuerdo |

| CANALETA | Es un mecanismo metálico o de plástico, cerca del suelo o a la pared, que recibe en su interior todo el cableado de red, de manera que el acceso a cualquier punto esté más estructurado y se envite empeoramientos indeseados en los cables |

| CAPA O NIVEL | Son cada una de las subdivisiones funcionales en una arquitectura de red |

| CERTIFICADOS X.509 | Se usan para asegurarse que una clave pública forma parte realmente a quien se entrega |

| CIDR | Es una mejora del sistema de encaminamiento IP que concede una mayor flexibilidad a la hora de fijar características de direcciones por el método de amplificar las clases de red |

| CLIENTES DE RED | Se aceptan completamente los dispositivos de red que proporcionen una conexión a la red con capacidad de navegación |

| COLISIÓN DE RED | Es cuando en la misma banda de frecuencia las señales de dos equipos se giran al mismo tiempo en el mismo canal |

| comandos básicos de TCP/IP «comando ARP»« | Ayuda a destinar automáticamente direcciones IP a direcciones físicas, esto es, para gestionar el protocolo ARP |

| comandos básicos de TCP/IP «comando IFCONFIG (windows) Y IWCONFIG (linux)» | Prepara la dirección del host o bien concede información sobre la configuración actual |

| comandos básicos de TCP/IP «comando NETSTAT» | Este comando sirve para tener los puertos abiertos o cerrados |

| comandos básicos de TCP/IP «comando PING» | Aprovecha el protocolo ICMP para efectuar un test a la red y enumerar con un argumento el mensaje que se envía a una dirección de red determinada |

| comandos básicos de TCP/IP «comando ROUTE» | Este comando ayuda a establecer las rutas que deben continuar los paquetes de red |

| comandos básicos de TCP/IP «comando TRACERT» | Sirve para vigilar los saltos de red que deben seguir los paquetes hasta obtener su destino |

| COMPUTACIÓN EN LA NUBE | Al trabajar con el ordenador personal, donde se guardan los ficheros, esos ficheros pueden están almacenados en un proveedor de almacenamiento al otro lado de internet (en la nube) |

| CONECTOR | Es un instrumento que ayuda a conectar circuitos eléctricos |

| CONECTORES PARA REDES AUI, DB15 | Se usan para topología en estrella con cables de pares |

| CONECTORES PARA REDES BNC | Linea de transmisión para señales de alta frecuencia (para protegerlas frente a las interferencias electromagnéticas de fuentes externas) |

| CONECTORES PARA REDES DB25 y DB9 | Se usan para las transmisiones en serie |

| CONECTORES PARA REDES RJ11 | Es el conector que se une al cable telefónico |

| CONECTORES PARA REDES RJ12 | Es el conector que se une al cable telefónico |

| CONECTORES PARA REDES RJ45 | Sirve para conectar redes de computadoras con cableado estructurado |

| CONECTORES PARA REDES T COAXIAL | Es el modo original de activar una computadora en bus de cable coaxial |

| CONFIGURACIÓN DEL SISTEMA | Cuando se ha establecido todo el hardware y software de la intranet, es indispensable un diseño de la localización de los documentos, su estructura jerárquica en forma de páginas que permitan la navegación y el significado de los permisos de acceso a cada una de ellas por parte de cada uno de los usuarios |

| CONMUTADOR INALÁMBRICO | Es un aparato especial de la red, habitualmente un switch avanzado, que ofrece la gestión central de todos los puntos de acceso de una instalación inalámbrica |

| CONTROLADOR O DRIVER DE RED | Es el programa que hace que el sistema operativo pueda conversar con el hardware de la tarjeta de red |

| CORREO ELECTRÓNICO | Es un servicio que ofrece el intercambio de mensajes a través de sistemas de comunicación electrónicos |

| COSTE DE UNA RUTA | Es un valor numérico que equivale a como de bueno es el camino que la representa (a menor coste, mejor camino) |

| CROSS-CONNECT | Es cuando hay conexión mediante en uno de los lados se colocan las filas de pines de conexión similar a los rack RJ45 |

| CUENTA DE GRUPO | Es un conjunto de cuentas de usuario |

| CUENTA DE USUARIO | Es el modo frecuente de individualizar el acceso a la red |

| DATAGRAMA | Este paquete es utilizado en servicios de comunicaciones sin conexión (nivel 3 de OSI) |

| DESPLIEGUE | Es el conjunto de procesos que garantizan la instalación gradual de un sistema distribuido de sistemas y aplicaciones |

| DESTINO DE RED | Es el nombramiento de la red que se intenta alcanzar |

| DHCP | Este protocolo se compromete de dar de manera dinámica y automática una dirección IP, ya sea IP pública o IP privada |

| <abbr title="Es la dirección <> (127 ceros seguidos de un 1 final) 127.0.0.1 es el equivalente a IPv4″>DIRECCIÓN DE LOOPBACK O DE RETORNO | Se destina a una interfaz virtual que hace de bucle interno en el nodo para detectar el arranque adecuado de los protocolos |

| <abbr title="Son direcciones del tipo <> Se trata de 96 ceros seguidos por 32 bits que representan una dirección IPv4″>DIRECCIÓN DE TÚNELES DINÁMICOS IPv6 SOBRE IPv4 | Estos túneles se utilizan para difundir IPv6 a través de redes IPv4 de modo transparente |

| DIRECCIÓN IP | Es un grupo de cuatro números de ocho bits que reconoce claramente la dirección de nivel 3 (nivel de red) de un ordenador en una red TCP/IP |

| DIRECCIÓN MAC o (dirección física) | Es la dirección lógica de una interfaz de red en el nivel 2 (nivel de enlace) |

| <abbr title="Esta dirección equivale a <>»>DIRECCIÓN NO ESPECIFICADA | Es la dirección (de todo ceros) que no debe ser concedida nunca a ninguna interfaz puesto que equivale a la situación de la misma antes de que se le conceda otra dirección definitiva |

| <abbr title="Son direcciones del tipo <<::FFFF:> Son 80 bits a cero, continuado de 16 bits a uno (FFFF en hexadecimal) y de 32 bits que representan una dirección IPv4″>DIRECCIONES IPv4 SOBRE IPv6 | Estas direcciones facilitan que los nodos que tratan con IPv4 puedan continuar trabajando en redes IPv6 |

| DNS | Es una técnica de organización de nombres para nodos TCP/IP que busca establecer de modo jerárquico el nombre de todos los nodos unidos a una internet |

| DOMINIO DE COLISIÓN | Es cuando en dos nodos las tramas pueden interferir entre sí |

| ENCAMINAMIENTO o ENRUTAMIENTO | En este procedimiento se valora y se determinan las rutas libres para llevar un paquete de datos desde su origen de red hasta su destino de red distinto |

| ENCAPSULACIÓN DE PROTOCOLO | Engloba el proceso «A» dentro de otro, «B», se refiere a colocar cabeceras de protocolo «B» a cada paquete de datos del protocolo «A» |

| ENMASCARAMIENTO IP | Facilitan la conexión a otros miembros de la red a través de la conexión |

| ESCRITORIO | Es cuando se usa el ordenador (cliente) que usa un grupo de aplicaciones (clientes) |

| ESTÁNDAR | Es un grupo de normas que organizan algún aspecto de una comunicación para que la producción de distintos fabricantes consiga la compatibilidad entre ellos |

| ETHERNET | Utiliza el protocolo de acceso al medio CSMA/CD en el que las estaciones están continuamente a la escucha del canal y cuando lo identifican libre de señal, efectúan sus transmisiones |

| ETIQUETAS IDENTIFICATIVAS | Establece un sistema de comunicación que se adjunta a cada cable para tenerlo detectado cada instante |

| FALSOS POSITIVOS | Gran parte de las veces las advertencias producidas en el sistema se inician en situaciones que no son de riesgo |

| FAMILIA APPLETALK | Es el nombre de red entre iguales de apple (peer to peer (p2p) |

| FIBRA MONOMODO | El centro es ajustado (menor de 10 micras de diámetro) en el que se cruza un láser en un solo cambio, sin apenas reflexiones de la luz en los costados |

| FIBRA MULTIMODO | Tiene un tamaño que cambia entre las 50 y 115 micras, sin embargo la más habitual es de 62,5 micras, que guía la luz correspondiente de múltiples diodos láser cada uno con un ángulo diferente en la entrada de la fibra |

| FIBRA ÓPTICA | La fibra óptica proporciona comunicación de sañales luminosas y transmite información en forma de pulsos de luz (tiene fuentes láser y diodos (LED) |

| FIBRE CHANNEL | Sirve para la unión de discos con unas determinaciones de rapidez extremas |

| FIREWALL | Es parte del sistema y se diseñó para permitir las comunicaciones autorizadas y bloquear el acceso no autorizado |

| FIREWIRE | Es una tecnología para la entrada/salida de datos en serie a alta velocidad |

| FIRMWARE | Establece la lógica del más bajo nivel en el programa informático y controla los circuitos electrónicos de un dispositivo de cualquier tipo |

| FREEWARE | Se distribuye sin costo y Se trata de que lo pruebe por un tiempo limitado y si le satisface que pague por él se habilita toda su funcionalidad |

| FTP | El protocolo FTP se encarga de intercambiar archivos entre dos nodos de la red |

| GATEWAY | Es el sistema que facilita conectar redes con protocolos y estructuras distintas a todos los niveles de comunicación |

| GESTIÓN DE «DERECHO DE USUARIO» | Sirve para regular los usuarios que consiguen tener acceso al mismo y la configuración. Ejemplo para la regla agregada a un objeto: reloj, televisor, reloj inteligente, etc. |

| GESTIÓN DE «PERMISO DE ACCESO» | Relacionados con objetos, se asignan a cuentas de usuario y de grupo |

| GPL o LICENCIA PÚBLICA GENERAL GNU | Tiene una licencia creada por la Free Software Fundation situado a proteger la libre distribución, modificación y uso de software |

| HACKER | Es la forma de nombrar a la persona que está en la cumbre del conocimiento (en lo más alto) de una profesión informática |

| HARDWARE | Conjunto de elementos físicos o materiales que constituyen una computadora o un sistema informático |

| HERRAMIENTA «BRIDAS» | Son partes moldeables que sujetan los cables entre sí o a los armarios y canaletas por donde se instalan de modo que se asegura el recorrido del cable y se dificulte que se mueva |

| HERRAMIENTA «MACARRÓN TERMORRETRÁCTIL» | Se refiere a cables vacíos formados por un material plástico termorretráctil (se encoge por la aplicación del calor) |

| HERRAMIENTA «OTROS TIPOS» | Suelen ser la cinta aislante, tijeras, destornilladores, pelacables, etc |

| HERRAMIENTA «ETIQUETAS IDENTIFICATIVAS» | Establecen un método de información que se adapta a cada cable para tenerlo reconocido siempre |

| HOST o NODO | Es un ordenador capaz de instalar algún tipo de función en red y tiene la capacidad de comunicarse en red |

| HOT SPOT | Es la puerta de acceso al que los clientes inalámbricos tienen acceso bajo ciertas restricciones, como el pago anticipado del servicio |

| HTTP | Es el proceso utilizado por los navegadores para el acceso a las páginas web |

| HUB (CONCENTRADOR o REPETIDOR) | El hub recupera la señal eléctrica que le entra con el fin de restaurar su nivel inicial |

| IEEE 802.16 | Este protocolo tiene el beneficio de dar banda ancha (utilización de cable o fibra) donde la baja densidad de la población presenta unos costos por usuario muy elevados (zonas rurales |

| IEEE 802.15 | Esta norma usa el bluetooth |

| IEEE 802.11 | Esta función es de red de área local inalámbrica (WLAN) y sirve para cualquier dispositivo que tenga WIFI) |

| IEEE 802.11N | Se trata del wifi y tiene una tasa de transferencia de 100 Mbps |

| IEEE 802.5 | Usa la topología en anillo |

| IEEE 802.3 | Usa la topología en bus |

| IEEE 802.3AN | Suele usarse para unir servidores o estaciones a la LAN, pero no para enormes distancias |

| IEEE 802.3AE | Son estándares modernos de fibra óptica para transmisiones de 10 Gbps |

| IEEE 802.3U | Usa segmentos máximos de 412 metros en semiduples o de 2000 metros en dúplex |

| IEEE 802.3Z | Con fibra monomodo consigue llegar a 2000 metros |

| IEEE 802.1Q | Cada nodo lleva asociado un número de VLAN a la que forma parte con independencia de su ubicación en la red y que se contabilizará en la cabecera de todas las tramas (tagging) que serán ajustadas |

| IEEE 802.1W | STP se actualizó con RSTP y usa este protocolo moderno |

| IEEE 802.AB | Se utiliza en cables superiores a UTP de categoría 5 (categoría 5e) |

| IMAP | Es un protocolo parecido a POP, pero con algunas características agregadas que lo hacen recomendado en situaciones de saturación |

| INCIDENCIAS (GESTIÓN PROACTIVA) | Este caso es lo contrario a la gestión reactiva, es decir, antes de que se produzca el problema, hay que tomar las medidas para que lo reduzcan o lo suavicen y que no sea más extremo |

| INCIDENCIAS (GESTIÓN REACTIVA) | Se trata de resolver los problemas cuando han aparecido, es decir, ofrecen remedio a los problemas generados en función de como se generen o como se planteen |

| INFORME DE COSTES | Es la investigación económica tanto de la conservación como de las nuevas inversiones del sistema |

| INSTALACIÓN EN CASCADA (O MODO JERÁRQUICO) | Se dice instalación en cascada cuando unos cables están unidos a los otros y entonces la salida de uno es la entrada del otro |

| INTERFAZ | Es la dirección IP o, en ciertos casos el llamado interfaz de red que la obtiene por el que deben enviar los paquetes de datos para acceder a la puerta de enlace |

| INTEROPERABLES | Cuando en la comunicación de dos equipos que tienen diferente tecnología o son de distintos fabricantes son funcionalmente idóneos entre si. |

| INTRANET | La intranet ayuda a tener una red de área local independiente, con las tecnologías de internet y sin tener que salir al exterior (internet) |

| IPP | Es el modo de aplicar tecnología web para compartir ficheros de impresión a una impresora acorde con esta tecnología |

| IPSec | Esta orientado a conseguir comunicaciones seguras |

| IPX/SPX | Son protocolos de red usados originalmente en redes que usan los sistemas operativos NetWare |

| IS-IS | Es un algoritmo planteado por la ISO para transmitir sistemas intermedios (Intermediate Systems) |

| LATIGUILLOS | El cable es corto y es usado para mantener los cables entrantes o salientes del rack |

| LISTA NEGRA (BLACKLIST) | La lista negra (blacklist) tiene ficheros de documentos que engloban referencias a dominios de correo electrónico, direcciones, direcciones IP, etc |

| MAPA DE GRUPOS Y USUARIOS | Consta de la definición de los grupos y usuarios de la red |

| MAPA DE NODOS | Se trata de identificar el hardware y el software que se establece en cada nodo |

| MAPA DE PROTOCOLOS | Es el organismo lógico de la red, y también de los protocolos usados generalmente |

| MAPA DE RECURSOS Y SERVICIOS | Pone en manifiesto todos los recursos disponibles identificando sus nombres |

| MAPA DE RED | Es el diseño gráfico de la topología de la red entre ellos tanto conexiones internas como externas |

| MÁSCARA DE RED | Establece la máscara de red del destinatario |

| MÁSCARA DE SUBRED | Es una cadena de 32 bits que ayuda a identificar con comodidad que parte de una dirección codifica la subred (una subdivisión o grupo de la red total) y que parte del host |

| MÁSCARA IP | Es una sucesión de unos y ceros, ambos están próximos, y sirve para señalar en las redes TCP/IP que reconoce la red (sucesión inicial de 1) y que la subred o agrupación de nodos (secuencia inicial de 0) |

| MÉTRICA | Es un punto de referencia que establece una medición del precio informatizado o que implica enviar el paquete a la red del receptor a través de la puerta de acceso |

| MODEM | Este dispositivo transforma señales digitales en analógicas, o viceversa para poder ser transmitidas a través de cables coaxiales, fibras ópticas, líneas de teléfono y microondas |

| MODEM EXTERNO | Este módem externo es autónomo que se conecta a la computadora a través de un puerto |

| MODEM INTERNO | Se integra en una computadora mediante conexión a la placa base, es una tarjeta de comunicación con redes externas, se conecta al bus interno de comunicaciones |

| NAT | Es un dispositivo utilizado por routers IP para compartir paquetes entre dos redes que destinan mutuamente direcciones opuestas |

| NAVEGADOR | Proporciona el acceso a la web, ejerciendo la información de distintos tipos de archivos y sitios web para que estos puedan ser visibles |

| NETSTAT | Ofrece información sobre el estado de la red |

| NETWARE | Este sistema operativo ha sido el sistema operativo de red más usado a nivel mundial |

| NIVELES OSI (NIVEL DE APLICACIÓN/ NIVEL 7) | Para que los distintos ordenadores de la red se comuniquen, este modelo hace que se comuniquen entre procesos o aplicaciones |

| NIVELES OSI (NIVEL DE PRESENTACIÓN/ NIVEL 6) | Se trata de convertir los datos a formatos y codificaciones para que ambos ordenadores puedan trabajar con la información |

| NIVELES OSI (NIVEL DE SESIÓN/ NIVEL 5) | En esta capa es la que estableciendo una sesión se permite el diálogo entre emisor y receptor |

| NIVELES OSI (NIVEL DE TRANSPORTE/ NIVEL 4) | Esta es una capa de transformación entre los niveles situados a la red (subred) y los niveles orientados a las aplicaciones |

| NIVELES OSI (NIVEL DE RED/ NIVEL 3) | Este nivel se encarga de buscar el mejor camino entre todos los que hay en la red |

| NIVELES OSI (NIVEL DE ENLACE DE DATOS/ NIVEL 2) | Rompe el mensaje en bloques de datos (tramas (frames)) |

| NIVELES OSI (NIVEL FÍSICO/ NIVEL 1) | Esta capa se limita a las propiedades eléctricas, mecánicas y prácticas de manera que pueda liberar y fijar conexiones entre dos equipos de la red |

| NTFS | Es un sistema de archivos de windows NT |

| OSI | Arquitectura de capas para redes de ordenadores y sistemas distribuidos |

| OSPF | Es un algoritmo característico porque el envío del paquete continuamente se aplica por la ruta más corta de todas las posibles, que siempre es la que necesita una cantidad menor de saltos |

| OUTSOURCING O EXTERNALIZACIÓN | Una empresa que es especialista en lo que vaya a trabajar es contratada por un servicio concreto por la compañía |

| PAQUETE | Es el bloque de datos característico del nivel de red (nivel 3 de OSI) |

| PARCHE | Es una actualización, instala una nueva función, etc |

| PATCH PANEL | Es un dispositivo que al conectar varios dispositivos activa la máquina y entonces al montar los cables se pueden conectar a otros patch panels o a otros dispositivos de red |

| PGP | La finalidad de este programa es proteger la información repartida a través de internet mediante el uso de criptografía de clave pública |

| PING | Sirve para mandar mensajes a una dirección de red determinada que se determina como argumento con el fin de llevar a cabo un test a la red aplicando el protocolo ICMP |

| PLACAS DE CONECTORES Y ROSETAS | Son conectores que se agregan en las canaletas, o se fijan a la pared y sirven de interfaz entre el latiguillo que lleva la señal al nodo y el cable de red |

| PLAN DE CONTINGENCIAS | Es un informe importantísimo que muestra que hacer y cómo en los casos de condiciones de desastre para que se puedan prevenir |

| PLUG & PLAY O (ENCHUFAR Y LISTO) | Es la estructura que se consigue para que los parámetros necesarios se destinen a un modo automático impidiendo colisiones entre los diferentes dispositivos de hardware |

| POP | Es el protocolo de transmisión de alto nivel que se dispone a descargar mensajes de correo electrónico desde el servidor de correo en donde se identifica el buzón a la bandeja de entrada del cliente de correo |

| PROTOCOLO | Es el grupo de normas que dos ordenadores deben seguir, y se reparten para que puedan entenderse |

| PROTOCOLO ARP | Facilita a una máquina conectada a una red LAN conseguir una ruta MAC de otra parte vinculado a la misma red con una dirección IP conocida |

| PROTOCOLO DE ENCAMINAMIENTO | Aprovecha el router para calcular el óptimo camino (best patch) que le divide en un destino concreto |

| PROTOCOLO DE ENRUTAMIENTO | Se usa el router para conectar con otros routers y averiguar la topología de la red |

| PROTOCOLO DE ENRUTAMIENTO BASADOS EN EL VECTOR-DISTANCIA | Es quien prepara cual es el camino ideal calculando la distancia al destino |

| PROTOCOLO ENRUTABLE | Se les manda paquetes al router para que el router los oriente hacia su destino |

| PROTOCOLO ICMP | Cuando hay algún evento, este único paquete IP interpreta lo que se produce en la red |

| PROTOCOLO IP | Facilita un sistema de direcciones para que cada nodo de la red permanezca detectado por una dirección de cuatro números enteros separados por puntos (32 bits) denominado dirección IP |

| PROTOCOLO SSH | Ayuda a acceder a máquinas remotas a través de la red |

| PROTOCOLO SSL | Se trata de un proceso que cifra un comunicado paso a paso identificando una forma de encriptación y estableciendo las claves necesarias para toda la sesión |

| PROTOCOLO TCP | Es idóneo para proporcionar seguridad IP a la capa de transporte |

| PROTOCOLO TCP/IP | Este conjunto de protocolos se ha extendido mundialmente y es del sistema operativo UNIX |

| PROTOCOLO UDP | Accede a la transferencia de menesajes sin obligación de establecer ninguna conexión y, como resultado, sin garantías de entregas |

| PROTOCOLOS DE ENRUTAMIENTO HIBRIDOS | Son protocolos de enrutamiento que usan tecnologías de vector-distancia como de estado de enlace para evaluar sus tablas de rutas |

| PROTOCOLOS TCP/IP DE NIVEL SUPERIOR «FTP» | Es utilizado para la descarga o carga de ficheros en internet |

| PROTOCOLOS TCP/IP DE NIVEL SUPERIOR «HTTP» | En las páginas web es el protocolo utilizado por los navegadores (clientes) para su acceso (no es seguro) |

| PROTOCOLOS TCP/IP DE NIVEL SUPERIOR «IMAP» | Tiene algunas características añadidas que lo hacen semejante a POP y lo hacen responsable en posiciones de congestión |

| PROTOCOLOS TCP/IP DE NIVEL SUPERIOR «POP» | Se encarga de extraer mensajes de correo electrónico desde el servidor de correo en donde se encuentra el buzón a la bandeja de entrada del cliente |

| PROTOCOLOS TCP/IP DE NIVEL SUPERIOR «RPC» | Este protocolo es de nivel 7 (nivel de aplicación) en la arquitectura TCP/IP y se confía en mandar diálogos entre las aplicaciones clientes y sus semejantes servicios |

| PROTOCOLOS TCP/IP DE NIVEL SUPERIOR «SMTP» | Para los servidores de correo electrónico entre servidores de correo es el protocolo básico para el intercambio de mensajes |

| PROTOCOLOS TCP/IP DE NIVEL SUPERIOR «SNMP» | Es uno de los protocolos de la familia TCP/IP utilizados para la gestión de la red |

| PROXY | Es un dispositivo, servidor o programa que hace de mediador en las solicitudes de recursos que lleva a cabo un cliente a otro servidor |

| PUENTE (BRIDGE) | Puede admitir o volver a enviar las tramas que le llegan en función del contenido de las mismas |

| PUERTA DE ACCESO (PUERTA DE ENLACE) | La puerta de acceso está capacitada para resolver los paquetes que se destinan a ese destino de red |

| PUNTO DE ACCESO | Es un dispositivo que pone en común las comunicaciones inalámbricas |

| RACK | Es un armario que reúne de modo organizado las conexiones de toda o una parte de la red |

| RAEE | Son las sigas de Residuos de Aparatos Eléctricos y Electrónicos |

| RDSI | Ofrece conexiones extremos a extremo a nivel digital y es apto para ofertar diferentes servicios |

| RECURSOS DE IMPRESIÓN DE DOCUMENTOS (IPP) | Esta técnica sirve para transferir ficheros de impresión a una impresora acorde con esta tecnología |

| RED CLIENTE-SERVIDOR | Los ordenadores tienen una tarea determinada como cliente o como servidor, pero no como ambos a la vez |

| RED DE ÁREA LOCAL | Es un conjunto de elementos lógicos y físicos que proporcionan interconexión entre dispositivos en un área restringida y privada |

| RED DE ÁREA LOCAL INALÁMBRICA (WLAN (WIRELESS LOCAL AREA NETWORK) | Esta red local comunica mediante ondas de radio |

| RED DE ÁREA PERSONAL (PAN) | Conecta dispositivos electrónicos dentro del área cercana al usuario, ejemplo= bluetooth y teléfono inteligente |

| RED DESMILITARIZADA | Es una red integrada por uno o más ordenadores que, en la creación de red, se colocan naturalmente entre la red empresarial que se supone segura, e internet que es insegura |

| RED ENTRE IGUALES (peer to peer) o P2P | En esta red simultáneamente todos los nodos se comportan como clientes y servidores de modo que cualquier servicio es proporcionado a la red directamente al cliente que lo ha solicitado sin necesidad de que haya intermediarios |

| REDES INALÁMBRICAS | Estas redes facilitan conectarse a los equipos que estén conectados a la red permanentemente sin el uso de cables |

| RED PERIMETRAL | Es la red construida por todos los nodos de una red que pueden conservar comunicaciones hacia la red interna y hacia la red externa, por lo que suelen estar ubicados en el limite entre ambas redes |

| RED DE ÁREA DE ALMACENAMIENTO (SAN) | Es una tecnología de almacenaje en red de gran ancho de banda y gran velocidad |

| RED DE ÁREA EXTENSA o extendida (WAN) | Es una red que intercomunica equipos en un área geográfica muy amplia (ejemplo:internet) |

| REDES IPv6 ANYCAST | Es una dirección que detecta a un grupo de interfaces, puede que a diferentes nodos |

| REDES IPv6 MULTICAST | Es una dirección que detecta un conjunto de interfaces, y cuando un paquete es entregado a una dirección multicast, el paquete será facilitado en todas y cada una de las interfaces que dispongan esa dirección multicast y que estén en funcionamiento |

| REDES IPv6 UNICAST | Son direcciones que se usan a una sola interfaz de red |

| REDES METROPOLITANAS | Se trata de una estructura de datos para un área geográfica en el escenario de una ciudad |

| REDES WAN (ACCESO REMOTO) PPP | Se refiere a un grupo de protocolos que facilitan el acceso remoto para el intercambio de tramas y certificación en un entorno de red de múltiples fabricantes |

| REDES WAN (ACCESO REMOTO) PPTP | Es un protocolo que engloba los paquetes correspondientes de las redes de área local de modo que se hacen transparentes a los procedimientos de red empleados en las redes de transporte de datos |

| REDES WAN (ACCESO REMOTO) SLIP | Este protocolo, que es usado en UNIX, garantiza la conexión remota de líneas serie utilizando el protocolo IP |

| RFC | Es un grupo de comentarios sobre internet que empezaron a publicarse en la madrugada de internet en 1969 y que juntan sugerencias de estandarización de protocolos de red |

| RIP O RIPv1 | Es un algoritmo de tipo vector en la RFC 1058 y es adecuado para el enrutamiento en redes ip pequeñas |

| RIPv2 | Es una actualización de RIPv1 que ocasiona menos transmisión del tráfico |

| ROAMING | Es la tarea de los sistemas inalámbricos compuestos por varias celdas por la que un cliente que se mueve cambia de celda en celda, buscando la mejor cobertura, sin perder la conexión a la red principal a la que se vinculan todas las celdas |

| ROUTE | Identifica las rutas que tienen la obligación de seguir los paquetes de red |

| ROUTER (ENCAMINADOR/ENRUTADOR) | El router, una vez configurado, guía los paquetes entre sus distintos puertos de red (software o hardware) utilizando la dirección lógica correspondiente a la internet (subred) (ejemplo IP) |

| ROUTER DE BORDE O FRONTERA | Es un router que se dispone a conectar routers interiores con routers exteriores |

| ROUTER DE EXTERIOR | El router informa a los nodos y redes en el exterior de la LAN |

| ROUTER DE INTERIOR | Es un router que es implantado en una LAN para dar servicio de enrutamiento dentro de la propia red de área local suministrando a los paquetes de red la posibilidad de saltar de unos tramos a otros |

| RUTA POR DEFECTO | Es el camino al que se le envía un paquete cuando ninguna otra ruta es suficiente para ello, con la fiabilidad de que el router al que apunta sepa como repartir el paquete |

| RUTA DE PROTOCOLO IP (RUTA / RUTA DE ENCAMINAMIENTO) | Una ruta es la dirección IP de un router que dispone de bastante inteligencia para saber que hacer con un paquete IP que ha recibido de un nodo de la red, con propósito de que llegue a su destino, o al menos enterarse a quién puede mandarlo para que lo solucione en su nombre |

| SAMBA | Esta tecnología es de GNU/LINUX y tanto los clientes Windows y Linux contribuyen a utilizar servidores de discos e impresoras |

| SEGMENTOS | Es el bloque de datos descrito en el nivel de transporte (nivel 4 de OSI) |

| SERCICIOS DE RED | A traves de la red de área local admite peticiones |

| SERVIDOR PROXY | Un servidor proxy de un servicio es un mediador de red entre el cliente que solicita el servicio y el servidor que lo ofrece |

| SHAREWARE | Debido a su forma de distribución, impone algunas limitaciones al usuario |

| SISTEMA ABIERTO | Es aquel sistema mixto de uno o más ordenadores |

| SMTP | Es el protocolo más extendido para el servicio mail de internet |

| SNMP | Es uno de los protocolos de la familia TCP/IP utilizados para la gestión de la red |

| SOFTWARE | Grupo de programas y rutinas que autorizan a la computadora realizar determinados trabajos |

| SOFTWARE COLABORATIVO (GROUPWARE) | Proporciona el trabajo en equipo |

| SSH | SSH encripta la conexión y por lo tanto hace que sean más seguras las conexiones |

| SSID | El wifi (punto de acceso) comparte una trama de administración que consta de un identificador único |

| SWITCH | Su función es conectar en red dos o más trozos de red |

| SYSTEM CRASH | Es cuando hay un fallo insalvable del sistema operativo provocado por una dificultad grande en el hardware o por un fallo del software del sistema |

| TARJETA DE RED | En la parte física de la red de área local es la parte principal |

| TASA DE ERROR | Cuando hay una transmisión, entonces es la proporción entre los bits totales transmitidos y los erróneos |

| TCP/IP | Estos protocolos hacen posibles los servicios a otros ordenadores que no ofrecen la misma red y hacen posibles los servicios de TELNET, FTP Y EMAIL |

| TECNOLOGÍA WAKE ON LAN | Es una tecnología que garantiza despertar a un equipo cuando lo recibe por la tarjeta de red |

| TELEINFORMÁTICA o TELEMÁTICA | Es la comunicación remota entre procesos |

| TIPOS DE ROUTERS (SEGÚN LA UBICACIÓN EN LA RED) «ROUTER DE BORDE O FRONTERA» | Se dispone a unir routers domésticos con routers externos |

| TIPOS DE ROUTERS (SEGÚN LA UBICACIÓN EN LA RED) «ROUTER DE EXTERIOR» | El router transmite en las redes del exterior de la LAN y en los nodos |

| TIPOS DE ROUTERS (SEGÚN LA UBICACIÓN EN LA RED) «ROUTER DE INTERIOR» | En una red LAN se establece un router para que a lo largo de la propia red de área local poder dar el servicio, entregando los paquetes de red y la posibilidad de saltar de unos segmentos de la red a otros |

| TOMA DE TIERRA | En la electricidad es la Unión al nivel de referencia de cero voltios |

| TOPOLOGÍA | Es el dominio que comunica la forma de la estructura física de la red, es decir, la manera en que arreglan los equipos y el sistema de cableado que los une |

| TOPOLOGÍA EN ANILLO | Todos los equipos están conectados en torno a un anillo físico |

| TOPOLOGÍA EN BUS | En esta topología todos los equipos están conectados a un anillo físico |

| TOPOLOGÍA EN ESTRELLA | En esta topología se unen entre sí a través de un nodo especialmente favorito que ocupa la posición central de la red (el concentrador (HUB)) |

| TRACERT | Se usa para limitar los saltos de red que deben seguir los paquetes hasta llevar a cabo su destino |

| TRAMA | Cada trama se compone de un grupo de campos entre los que se identifican los campos de dirección física de origen y de destino de la trama |

| TRASCEPTOR (TRANSCEIVER) | Sistema con una entrada y una salida que afecta la naturaleza de la señal de entrada y la pone en la salida guardando la documentación que transporta |

| UNA «U» | Es el tamaño normalizado de las bandejas de un rack o armario |

| UNICODE | Es un tipo de estándar de codificación de caracteres |

| URL | Es usado en los navegadores para obtener cualquier medio publicado en la web |

| USB | Este periférico facilita conectar diversos periféricos a una computadora |

| UTP | Suelen estar preparados con aluminio o cobre y suele emplearse en las telecomunicaciones |

| VLAN | Es una forma de crear redes lógicas independientes dentro de la misma red física |

| VPN DE ACCESO REMOTO | Unen teletrabajadores y, en general, usuarios móviles |

| VPN DE EXTRANET | Enlaza localizaciones fijas o delegaciones de oficinas dentro de una WAN empresarial usando conexiones especificas |

| VPN DE INTRANET | Ofrece disponibilidad limitada a los recursos informáticos internos de las empresas a sus proveedores,socios, clientes, etc. |

| WI-FI | Este tipo de redes no necesitan cables y actúan en base a ciertos protocolos anteriormente creados |

| WIMAX | Es la denominación por el que se conoce a las redes inalámbricas que conservan el estándar IEEE 802.16 y que define una especialización para redes metropolitanas inalámbricas de banda ancha que pueden llegar hasta los 66 GHz |

| WEP | Es un protocolo muy frágil cuya encriptación puede destrozarse con gran facilidad |

| WPA | Es una versión mejorada de WEB |

| WPA2 | Es la versión mejorada de WPA |

Gracias por entrar, si te ha gustado sígueme y compártelo

En el caso de que alguien esté aprendiendo y me haya saltado algún paso y no sea capaz de hacerlo, que lo diga y con mucho gusto le ayudaré donde se haya trabado, y si alguien ve que me he saltado algún paso y faltan cosas por poner, que lo diga y con mucho gusto también lo modificaré.